Ob im Privatbereich, in Behörden oder riesigen Unternehmen – Digitalisierung funktioniert nicht ohne Netzwerke. Ein Netzwerk besteht aus einer physischen Verbindung von Geräten sowie einer logischen Struktur, die deren Zusammenspiel regelt. Jedes Netzwerk nutzt dabei verschiedene Technologien, Protokolle und Komponenten. Diese gewährleisten einen sicheren und effizienten Datenaustausch und die Kommunikation über verschiedene Reichweiten.

Voraussetzung dafür ist allerdings eine gut durchdachte Infrastruktur, die an allen Stellen einwandfrei arbeitet. Wie diese abhängig vom konkreten Anwendungsbereich aufgebaut werden kann, wird in der Netzwerktechnik definiert. Die Grundlagen dieser haben wir hier für Sie kompakt zusammengefasst.

Ein Netzwerk ist ein Zusammenschluss von mindestens zwei IT-Geräten. Diese Verbindung kann dabei unterschiedlich aufgebaut sein (z. B. kabelgebunden oder kabellos) und verschiedenste Reichweiten umfassen.

Das Ziel dabei ist, Datenaustausch, Kommunikation und gemeinsame Nutzung von beispielsweisen Speicherplatz, Programmen oder Daten zu ermöglichen. Der Zugriff auf diese Ressourcen erfolgt über ein netzwerkfähiges Betriebssystem.

Nur mithilfe eines Netzwerks können Sie gerade diesen Blogbeitrag lesen, gemeinsam mit Kollegen ein Dokument bearbeiten oder Ihr Smartphone mit Bluetooth-Anwendungen koppeln. Hinter jeder digitalen Interaktion steht somit ein Netzwerk.

Genau mit dieser Frage beschäftigt sich die Netzwerktechnik. Denn ein funktionierendes Netz muss gut geplant und regelmäßig gewartet werden. Nicht umsonst spricht man dabei von einer Infrastruktur. Eine durchdachte Netzwerkplanung ist entscheidend, um Ausfallzeiten zu minimieren und den Datenverkehr effizient zu steuern. Läuft in der Versorgung nur eine Stellschraube nicht richtig, kann das Auswirkungen auf die gesamte Datenübertragung haben. Bei der Netzwerkplanung sollte sowohl die Hardwareauswahl als auch die Topologie berücksichtigt werden.

Ein Netzwerk verbindet Computer, damit sie Ressourcen wie Rechenleistung und Speicher gemeinsam nutzen. Ein Betriebssystem stellt diese Funktionen bereit. Doch ein Netzwerk muss nicht nur gut funktionieren, sondern auch Sicherheit garantieren. Wie genau es aufgebaut sein sollte, hängt daher auch extrem mit dem Einsatzort und der geplanten Größe zusammen. Eine stabile Netzwerkinfrastruktur bildet die Grundlage für zuverlässige IT-Systeme in Unternehmen. Die Netzwerkinfrastruktur sollte so gestaltet sein, dass sie zukünftige Erweiterungen problemlos unterstützt.

Bevor Sie sich tiefergehend mit der Netzwerktechnik auseinandersetzen, überlegen Sie daher:

Somit wird eine professionelle Netzwerkadministration für die Sicherheit und den störungsfreien Betrieb unerlässlich. Sie umfasst Aufgaben wie Monitoring, Updates und Benutzerverwaltung, damit das Netzwerk auch in Zukunft effektiv funktionieren kann. Zudem erleichtern moderne Tools für Netzwerkmanagement die Überwachung und Steuerung komplexer IT-Strukturen.

Ein Zusammenschluss im privaten Zweipersonenhaushalt unterscheidet sich komplett von denen eines Netzwerks, das länderübergreifend tausende Mitarbeiter eines Unternehmens miteinander verbindet. Manche Netzwerktechniken sind begrenzt und schränken besonders die Reichweite und geografische Ausdehnung des Netzwerks ein. Aus diesem Grund nimmt man als Grundlage der Netzwerktechnik eine Unterscheidung zwischen verschiedenen Netzwerktypen vor:

Lokale Netzwerke:

Weitreichendere Zusammenschlüsse:

Netzwerke wie LAN und WAN sind oft verbunden und es gibt Techniken und Protokolle, die in beiden Netzwerken verwendet werden. Eine klare Trennung ist daher nicht immer möglich. Ausführlichere Informationen zum Thema können Sie in unserem Blogbeitrag Netzwerktypen: Übersicht über Arten und Anwendungsgebiete nachlesen.

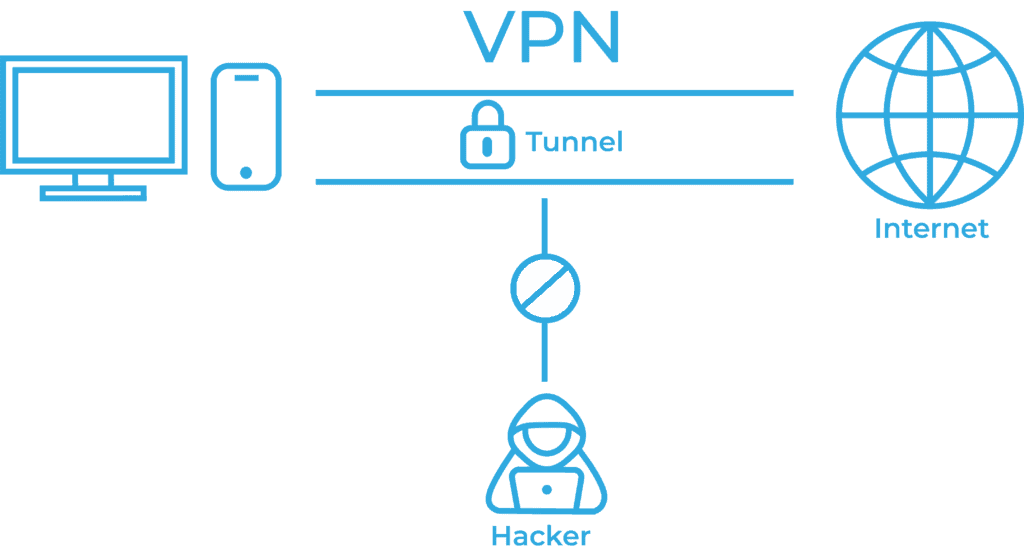

In einem Virtual Private Network (VPN) werden darüber hinaus sowohl IP-Adresse als auch Standort verborgen. Es kann einem der genannten Netzwerktypen zugeordnet und daher als eine Art Zusatz angesehen werden.

Eine weitere wichtige Grundlage der Netzwerktechnik ist zudem die Wahl des passenden Konzepts. Dabei geht es vor allem um die Rolle, die am Netzwerk beteiligte Geräte übernehmen:

Auch ein zentraler Teil bei der Erstellung eines Netzwerks ist die Art der Verknüpfung. Die Netzwerktopologie beschreibt die physische und logische Struktur eines Netzwerks. Hier gibt es viele verschiedene Möglichkeiten, die unterschiedlichen Komponenten miteinander zu verbinden. Sie unterscheiden sich in ihren Vor- und Nachteilen.

An dieser Stelle möchten wir Ihnen beispielhaft einige davon vorstellen. Beachten Sie aber, dass es noch weitere gibt.

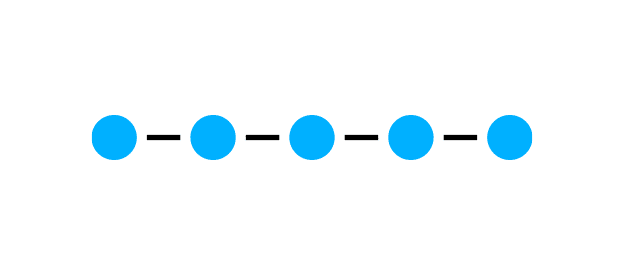

Den linearen Aufbau kann man mit der Funktionsweise einer Lichterkette vergleichen. Die einzelnen IT-Geräte sind hintereinandergeschaltet. Fällt eine Komponente aus, gibt es einen Ausfall und Daten können nicht weitergeleitet werden.

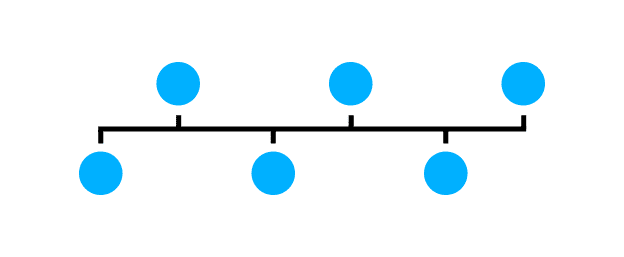

Bei der Bus-Topologie werden alle Hosts an eine gemeinsame Leitung angeschlossen. Fällt ein Computer aus, sind alle anderen über die Hauptleitung weiterhin verbunden.

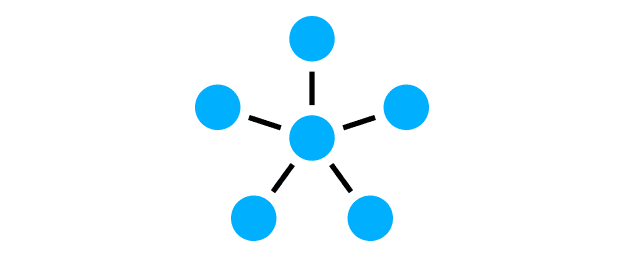

Die Stern-Topologie beschreibt die Vernetzung mehrerer Geräte, die alle an ein Zentralsystem (meist ein Netzwerkserver) angeschlossen sind. Die Struktur des Servers in der Mitte und der sich darum ordnenden Computern ähnelt einem Stern.

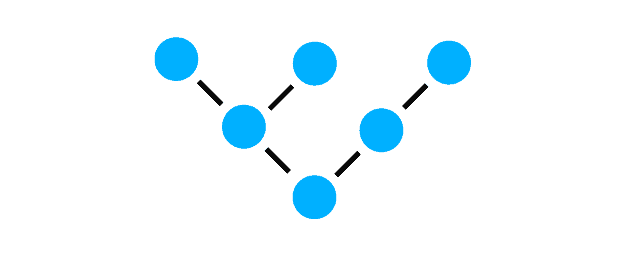

Die Baum-Topologie vereint Eigenschaften der Stern- und Bus-Vernetzung. Im Grunde werden mehrere Stern-Topologien hierarchisch über eine Hauptleitung miteinander verbunden.

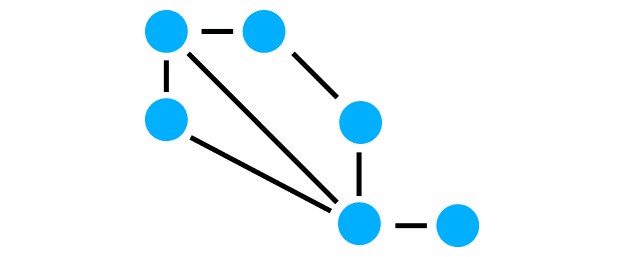

Vermaschte Netzwerke sind eng miteinander verwoben und jeder Netzwerkknoten ist mit einem oder mehreren anderen verbunden.

Voraussetzung zur Erstellung eines Netzwerks sind mindestens zwei Computer oder andere IT-Endgeräte, die miteinander verbunden sind. Die Datenübertragung kann dabei beispielsweise per Kupfer- oder Glasfaserkabel, per WLAN oder WiFi oder über eine Kombination erfolgen.

Um eine solche Verbindung überhaupt herstellen zu können, ist über die Endgeräte hinaus entsprechende Hardware notwendig:

Ein Hub führt beispielsweise Geräte in einem LAN-Netzwerk zusammen. Dabei nimmt er allerdings keine Unterscheidung zwischen den einzelnen Teilnehmern vor. Ein Datenpaket wird daher immer an alle Nutzer gesendet und nicht nur an den gewünschten Empfänger.

Switches schließen diese Sicherheitslücke (und den daraus resultierenden hohen Datenaustausch). Sie funktionieren wie Hubs, identifizieren alle Teilnehmer des Netzwerks allerdings individuell anhand ihrer zugeordneten MAC-Adresse (mehr dazu im Abschnitt zu Netzwerkadressen). So erhalten nur die Nutzer Datenpakete, die auch für sie bestimmt sind.

Möchten Sie den genauen Unterschied zwischen einem Switch, einem Hub und einem Router erfahren? Dann lesen Sie unseren Blogbeitrag "Switch vs. Hub vs. Router: Wesentliche Unterschiede".

Um Netzwerke über LAN hinaus erstellen zu können, bedient sich die Netzwerktechnik an Geräten, die IP-Adressen lesen können. Nur so wird eine Kommunikation außerhalb eines lokalen Zusammenschlusses und die Nutzung des Internets möglich.

Meist greift man dafür auf Router zurück. Im Gegensatz zu Hubs und Switches können diese IP-Adressen lesen und zuordnen. Auf diese Weise werden Daten wahlweise intern oder extern an die adressierte Stelle weitergeleitet.

Etwas neuer und daher noch weniger häufig im Einsatz sind Layer-3-Switches. Diese stellen eine Kombination aus Router und Switch dar. Vor allem in großen Netzen ist die Verwendung sinnvoll, da diese Switches mitunter eine höhere Geschwindigkeit vorzuweisen haben als reine Router.

Switches und Router können darüber hinaus mit Modulen und Transceivern erweitert werden, die sowohl als Sender- als auch Empfänger fungieren.

Diese hochleistungsfähige Hardware stellt befugten Teilnehmern des Netzwerks lokal sowie global dauerhaft und zentral Daten zur Verfügung. Sie bildet damit das Zentrum eines Client-Server-Netzwerks und sorgt für eine ausfallsichere und schnelle Kommunikation – auch in riesigen Verbindungen.

Abhängig vom konkreten Gerät erfüllen Netzwerkserver bei der Verteilung Anforderungen von Heimnetzwerken bis riesigen Konzern-Strukturen. Neben der effizienten Datenübertragung sorgen sie dafür, dass das Netzwerk sicherer funktioniert.

Mehr dazu können Sie gern in unserem Blogbeitrag: „Netzwerkserver: das Herzstück einer funktionierenden Infrastruktur“ nachlesen.

Die richtige Netzwerkkonfiguration sorgt dafür, dass alle Geräte reibungslos miteinander kommunizieren, Fehler könnten die Performance erheblich beeinträchtigen.

Daher wird beim Aufbau eines Netzwerks mit unterschiedlichen Netzwerkadressen gearbeitet. Diese Netzwerkadressen sind hierarchisch aufgebaut und bestehen aus mehreren Bestandteilen, die jeweils von unterschiedlichen Verantwortungsbereichen verwaltet werden. Je nach Zweck und Datenübertragungsschicht des standardisierten OSI-Schichtenmodells (vergleiche OSI-Modell), übernehmen diese unterschiedliche Aufgaben. Grundsätzlich steht aber die Funktion im Vordergrund, zielgerichtet kommunizieren zu können – also so zwischen Sender und Empfänger zu vermitteln, wie es gewünscht ist.

Die MAC-Adresse (Media-Access-Control-Adresse) wird beispielsweise von Switches verwendet. Sie kennzeichnet unterschiedliche Netzwerkstellen und kann Daten und Nachrichten auf diese Weise zielgerichtet überbringen. Dafür erhält jeder Host im Netzwerk eine individuelle 48 Bit lange MAC-Adresse. So kann ein Datenpaket von einem bestimmten Empfänger innerhalb der lokalen Verbindung übertragen werden - und zwar nur zu diesem.

Der Zweck einer IP-Adresse (Internet-Protokoll-Adresse) ist, ein netzwerkfähiges Gerät auch über verschiedene Netzwerke hinweg nachzuverfolgen und eindeutig identifizieren zu können. Sie bildet damit die Grundlage dafür, dass Sie das Internet nutzen können, und kann über lokale Verbindungen hinaus Server oder IT-Geräte in der ganzen Welt ansprechen.

Weiter unterscheidet man hier zwischen IPv4- und IPv6-Adressen. Erstere sind bisher gängiger, allerdings auf 4,3 Milliarden Kombinationen beschränkt. Das hat zur Folge, dass Internetnutzern ständig eine neue IP-Adresse zugewiesen wird und eine Nachverfolgung einer Aktivität nur zusammen mit einem Zeitstempel möglich ist. Die IPv6-Adresse soll dieser Adressenknappheit entgegenwirken. Internetanbieter stellen schon seit mehreren Jahren ihre Anschlüsse Schritt für Schritt um. Erschwert wird der Ausbau durch ausschließlich IPv4-fähige Endgeräte, die noch bei vielen Kunden zu finden sind.

Beispiele für weitere Netzwerkadressen sind:

Die vielen Komponenten und Vernetzungsarten zeigen: Der Aufbau eines Netzwerks ist komplex und erfordert einen genauen Plan. Vor allem bei weitreichenden Zusammenschlüssen muss daher viel beachtet werden. Um den Weg zu funktionierenden Kommunikationsprotokollen und Computernetzen zu vereinfachen, gibt es daher das OSI-Schichtenmodell. Netzwerke nutzen spezielle Adressen zur Identifizierung von Sendern und Empfängern von Datenpaketen. Diese Adressen variieren je nach Funktion, Anwendung und Protokollschicht, sodass jede OSI-Schicht eigene Adressen verwendet, z. B.: Anwendungsschicht: E-Mail-Adressen, URL oder Domain.

Das herstellerunabhängige Referenzmodell gilt als Standard in der Netzwerktechnik und ordnet sieben Schichten jeweils Aufgaben zu. Vorteilhaft ist das vor allem, wenn ein Fehler auftritt, da man in diesem Fall recht schnell herausfindet, wo man diesen beheben kann.

Kurz gesagt, sieht das so aus:

| Schicht | Bezeichnung | Funktion |

|---|---|---|

| 7 | Anwendungsschicht (Application Layer) | u. a. Bedienoberfläche von Netzwerkanwendungen, Kommunikation zwischen Anwendungsprozessen der Endgeräte |

| 6 | Darstellungsschicht (Presentation Layer) | Konvertierung von Datenformaten in Netzformate |

| 5 | Sitzungsschicht (Session Layer) | u. a. Verbindungen zwischen Instanzen kommunizierender Geräte, Meldung von Fehlern |

| 4 | Transportschicht (Transport Layer) | u. a. Ende-zu-Ende-Verschlüsselung, Sicherung der Datenübertragung |

| 3 | Netzwerkschicht (Network Layer) | u. a. Datenaustausch über lokale Netze hinaus, festlegen der IP-Adresse |

| 2 | Sicherungsschicht (Data Link Layer) | u. a. Identifikation und Adressierbarkeit durch MAC-Adressen, Sicherung der Datenübertragung durch Protokolle |

| 1 | Bitübertragungsschicht (Physical Layer) | Physische Gegebenheiten (z. B. Festlegen von Kabeleigenschaften, Anschlusskomponenten …) |

Die Kommunikation von Systemen in einem Netzwerk wird über bestimmte Protokolle geregelt. Diese Protokolle enthalten feste Regeln, die den Aufbau der Kommunikation sowie die Art und Weise des Austauschs zwischen den Systemen bestimmen. Dadurch werden sowohl Daten als auch Protokollinformationen verarbeitet.

Für eine erfolgreiche Kommunikation sind mehrere klar definierte Netzwerkprotokolle erforderlich, die jeweils bestimmte Teilaufgaben übernehmen. Mithilfe des OSI-Schichtenmodells werden die Protokolle den richtigen Schichten zugeordnet. Protokolle sorgen somit dafür, dass die Kommunikation zwischen mehreren Teilnehmern reibungslos abläuft und die Verbindung zwischen Übertragungsweg und Anwendung vermittelt wird.

Netzwerksicherheit ist ein wichtiger und entscheidender Punkt, um Daten vor Bedrohungen zu schützen. Firewalls spielen dabei eine Schlüsselrolle, indem sie den Netzwerkverkehr überwachen und unerwünschte Zugriffe blockieren. Access Points sichern drahtlose Verbindungen durch starke Sicherheitsprotokolle wie WPA3. Weitere Informationen zur Netzwerksicherheit finden Sie in unserem Fachwissen "IT-Sicherheit in Unternehmen: Bedeutung und Lösungen".

Verschlüsselung schützt Daten, indem sie in ein unlesbares Format umgewandelt werden, das nur mit einem speziellen Schlüssel entschlüsselt werden kann. Autorisierung stellt sicher, dass nur berechtigte Benutzer Zugang zu sensiblen Informationen haben, oft durch Methoden wie Passwörter und Zwei-Faktor-Authentifizierung. Weitere Informationen zur Passwortsicherheit finden Sie in unserem Blogbeitrag "Sichere Passwortpraxis: Tipps für die Erstellung und Verwaltung robuster Passwörter".

Trotz dieser Schutzmaßnahmen bleibt das Risiko von Hackerangriffen und Bedrohungen bestehen. Daher sind regelmäßige Updates, starke Passwörter und Sicherheitsbewusstsein wichtig, um Netzwerke sicher zu halten.

Die Informationen dieses Artikels sind eine gute Grundlage, kratzen allerdings lediglich an der obersten Schicht der Netzwerktechnik. Trotzdem bilden sie ein solides Grundgerüst, um ein eigenes Netzwerk aufbauen zu können. Netzwerktechnik umfasst nämlich zahlreiche spannende Themengebiete, die wir in unserem Blog ausführlich und detailliert behandeln. Schauen Sie sich daher unsere einzelnen Blogbeiträge für tiefere Informationen an.

Hier kommen wir ins Spiel: Bei IT-Planet erhalten Sie von Switches über Router bis zu Netzwerkservern genau die Komponenten, die Sie für Netzwerke verschiedener Größe benötigen. Sie haben die Wahl zwischen brandneuer und top generalüberholter Hardware von namhaften Marken wie APC, Cisco, HPE Aruba, SonicWall oder Teltonika.

Sie haben Fragen? Wir beraten Sie gern ausführlich. Melden Sie sich dazu über unser Kontaktformular.

Schnelles Internet kann durch verschiedene Geräte und Technologien erreicht werden:

Wenn Sie ein stabiles und effizientes Heimnetzwerk aufbauen möchten, zählen folgende Komponenten dazu:

Es gibt verschiedene Möglichkeiten, Ihr Netzwerk zu schützen. Diesen Umstand sollten Sie bereits bei der Planung Ihrer IT-Infrastruktur mitdenken. Die Absicherung ist dabei ein mehrschichtiger Prozess, der eine Kombination aus Hard- und Software umfasst.

Wie breit Sie sich im Sinne der Cybersicherheit aufstellen, hängt mit der Art und Größe Ihres Netzwerks sowie der Sensibilität Ihrer Daten zusammen: Die Sicherheitsaspekte eines Unternehmens, das über mehrere Standorte verteilt mit Kundendaten arbeitet, sind üblicherweise andere als solche einer Privatperson.

Hier werden schnell Anforderungen notwendig, die über die Nutzung starker Passwörter und einer Antiviren-Software hinausgehen.

Wie das beispielsweise aussehen kann, haben wir in diesem Blogbeitrag aufgezeigt: IT-Sicherheit in Unternehmen: Bedeutung und Lösungen

Es gibt kaum Daten, die nicht über ein Netzwerk ausgetauscht werden oder sich zumindest auf einem Gerät, das Teil eines solchen ist, befinden. Kontaktdaten, medizinische Auskünfte, Kreditinformationen – all das kann in den falschen Händen für Betroffene zum Verhängnis werden.

Aber auch die Zerstörung von Hardware und den darauf enthaltenen Informationen (beispielsweise durch einen Rohrbruch) stellen eine signifikante Gefahr dar.

Vor allem Unternehmen sollten daher entsprechend auf Malware, Ransomware, Phishing und äußere Einflüsse vorbereitet sein.

Welche Hardware Sie für den Aufbau eines Netzwerks benötigen, hängt von der Art und Größe dieses ab. In Heimnetzwerken reichen oft ein Computer mit einer Netzwerkkarte und ein Router aus, um eine Verbindung zum Internet herzustellen. Eine etwas schnellere Verbindung erreichen Sie über Netzwerkkabel.

In sehr großen Netzwerken in einem Unternehmen oder über verschiedene Standorte verteilt, werden oft mehrere Server, Switches, Router und Endgeräte benötigt.

Netzwerke sind sowohl im Alltag als auch im Unternehmenskontext unverzichtbar. Sie verbinden mehrere Geräte miteinander und ermöglichen so den Austausch von Daten und das Teilen von Ressourcen zwischen diesen. Ohne diese Technik könnten Sie nicht auf das Internet zugreifen, keine Mails verschicken, nicht mit Ihrem Drucker kommunizieren … Sie könnten also nur lokale Dienste und Programme nutzen.

Die Netzwerktechnik beschäftigt sich mit dem Aufbau, der Absicherung und der Wartung von Netzwerken. Fachexperten dieses Berufs dieser planen und prüfen dazu alle Teile auf Hard- und Softwarebasis, die die sichere Kommunikation zwischen verschiedenen Geräten ermöglichen.