Die IT-Sicherheit für Unternehmen ist ein wichtiger Bestandteil jeder Unternehmensstrategie. Angesichts der zunehmenden Bedrohungen durch Cyber-Angriffe müssen Unternehmen moderne IT-Sicherheitslösungen in ihre IT-Infrastruktur integrieren. Dazu gehören Schutzmaßnahmen gegen Datenverlust, Phishing-Attacken und Ransomware. Für Angreifer mit dem Ziel der Erpressung, der finanziellen Bereicherung oder Rufschädigung sind Firmen dabei ein weitaus lohnenderes Ziel als Privatpersonen. Das macht IT-Sicherheit (auch: Cybersicherheit oder Cybersecurity) in Unternehmen zu einem Bereich, den Sie in keinem Fall vernachlässigen sollten.

Doch Angreifer werden immer tückischer und die Bedrohung steigt seit einigen Jahren – wo also Anfangen mit den Sicherheitsvorkehrungen? Wir geben Ihnen einen Überblick über dieses umfangreiche Thema, der Ihnen zur ersten Orientierung dienen kann.

IT-Sicherheit umfasst den Schutz von Computersystemen, Netzwerken und Daten vor Bedrohungen aus der Cyberwelt. Dies beinhaltet den Schutz vor Diebstahl von Daten, unbefugtem Zugriff oder sogar Manipulation.

Maßnahmen, um Systeme zu schützen, halten die drei Ziele Vertraulichkeit, Integrität und Verfügbarkeit von Daten ein. Dazu gehören das Einsetzen von Firewalls, Antivirensoftware, Verschlüsselungstechnologien, Zugriffskontrollen, Sicherheitsrichtlinien und Schulungsprogrammen für Mitarbeiter.

Bedrohungen können in der Zukunft immer stärker werden, daher sollte eine kontinuierliche Überwachung, Anpassung und Aktualisierung gewährleistet werden.

In einem IT-Sicherheitskonzept gibt es verschiedene Schutzziele, die je nach Branche und Infrastruktur unterschiedlich gewichtet sein können. Immer und überall unverändert relevant sind aber die drei Grundpfeiler der Informationssicherheit.

Die drei primären Ziele (auch CIA-Triade) werden dabei vom BSI (Bundesamt für Sicherheit in der Informationstechnik) definiert:

Hacker, Phishing-Mails und andere Online-Gefahren sind nicht die einzigen Bedrohungen. Auch physische Risiken wie höhere Gewalt – beispielsweise Blitzschlag, Feuer oder Überschwemmungen – müssen in Ihrem Sicherheitskonzept berücksichtigt werden. Ebenso gehören Schutzmaßnahmen gegen Identitätsdiebstahl, Keylogger oder Spyware dazu, die sensible Daten ausspionieren können.

IT-Sicherheit umfasst alle Maßnahmen, um Hard- und Softwaresysteme sowie die darauf gespeicherten Dateien und Informationen zu schützen. Dazu zählen technische Lösungen wie Spam-Filter, eine zuverlässige Netzwerk-Firewall, oder ein Intrusion-Detection-System, um verdächtige Aktivitäten frühzeitig zu erkennen. Auch die Verwendung von VPNs sorgt für sicheren Zugriff auf Ihre Systeme, besonders bei mobilen Arbeitsplätzen. Regelmäßige Sicherheits-Audits helfen dabei, Schwachstellen in der IT-Infrastruktur frühzeitig zu erkennen und gezielt zu beheben. Zudem hilft eine klare Notfallstrategie inklusive Kommunikationsplan, dass im Falle eines Cyberangriffs oder Systemausfalls schnell gehandelt werden kann.

Für umfassende Sicherheit spielt auch das Konzept der Zero-Trust-Architektur eine zentrale Rolle. Diese setzt auf das Least-Privilege-Prinzip, bei dem jeder Nutzer nur auf die Systeme und Informationen zugreifen kann, die er für seine Arbeit benötigt. Zusätzlich verhindern Maßnahmen wie Whitelisting und Blacklisting, dass unerwünschte Programme oder Nutzer Zugriff erhalten.

Wichtig: IT-Sicherheit liegt in der Verantwortung der Geschäftsführung. Sie muss sicherstellen, dass ausreichende Ressourcen und Fachpersonal zur Verfügung stehen, um Sicherheitsmaßnahmen wie Kryptographie, HTTPS oder den Einsatz von Security-Token dauerhaft zu implementieren.

Malware ist ein Kunstwort für „Malicious Software“, also schadhafte Software, die in Ihr Netzwerk geschmuggelt wird. Diese kann beispielsweise als Viren oder Trojaner ihre Infrastruktur infizieren. Im Unternehmenskontext spielt aber vor allem die Ransomware eine Rolle.

Eine Bedrohung von Webseiten und somit ein blockierter Traffic kann durch DDoS-Angriffe (Distributed Denial of Service) stattfinden. Diese Angriffe nutzen verteilte Netzwerke sowie Botnets und versuchen so Schaden am Unternehmen. Botnets können nicht nur für negative, sondern auch für positive Zecke eingesetzt werden.

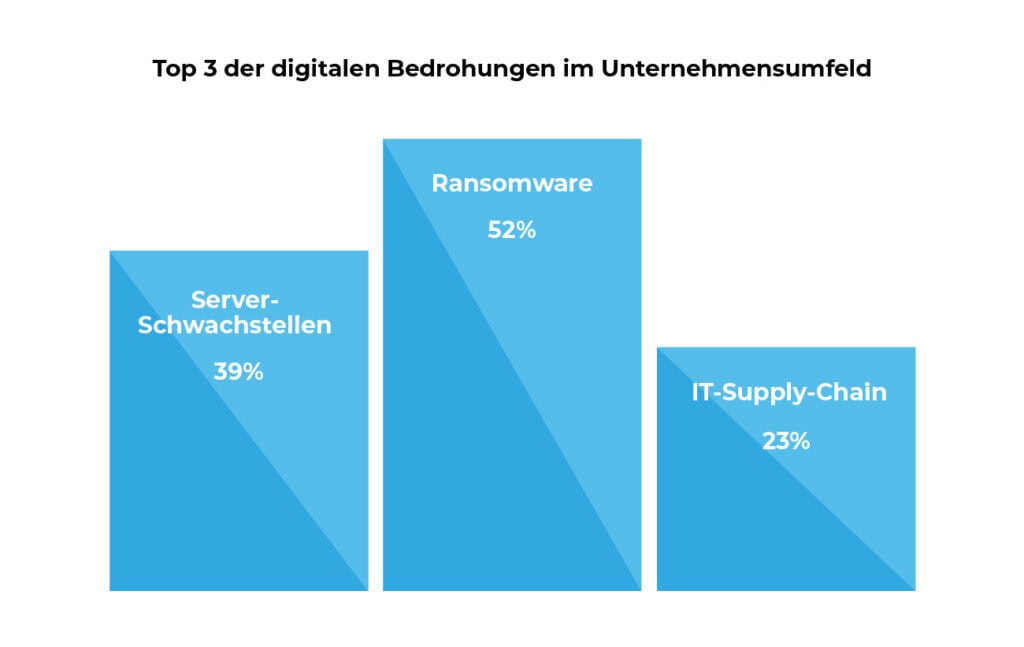

Ransomware ist laut BSI die größte und häufigste Bedrohung für die IT-Sicherheit in Unternehmen. Die eingeschleuste Schadsoftware sorgt dafür, dass Geräte, Server oder Teile davon für Sie und alle anderen Nutzer gesperrt werden. Mit dem Zugriff auf Ihre eigenen Daten in der Hinterhand stellen die Angreifer Forderungen – meist in Form einer Lösegeldforderung.

Der Zugang von Geräten, Servern oder Teilen der Hardware wird durch die eingedrungene schadhafte Software blockiert. Nach diesem Schritt folgen Forderungen, meist in Form von Lösegeld. In diesem Zeitraum besitzen Sie keinen Zugriff zu Ihren eigenen Daten, was verheerende Folgen mit sich ziehen kann. Von der Zahlung dieser Forderungen wird jedoch abgeraten. Für die Hacker ist nur eines wichtig, anonym und nicht erkannt zu bleiben.

Beim Phishing versuchen Kriminelle, mithilfe gefälschter Mails (oder anderen Nachrichten wie SMS) an vertrauliche Daten (z. B. Zugänge oder Bankdaten) zu gelangen. Das BSI (Bundesamt für Sicherheit in der Informationstechnik) bietet eine Checkliste für den Fall eines Phishing-Angriffs an. Sind die Massen-Mails hier eher unpersönlich, richten sich Spear-Phishing-Angriffe gezielt an Mitarbeiter konkreter Unternehmen oder Branchen. Sie sind ausführlich recherchiert und können aussehen wie firmeninterne Mails. Noch einen Schritt weiter geht man mit Whaling – die Fake-Mails zielen auf Führungskräfte und andere hochrangige Personen im Unternehmen ab.

Wenn Daten gezielt oder unbeabsichtigt verändert werden, beispielsweise durch das Manipulieren von Dateien oder Informationen, spricht man von Datenmanipulation. Dies wird häufig eingesetzt, um ein falsches Bild zu erzeugen oder Daten für bestimmte Zwecke anzupassen. Durch den Einsatz von Künstlicher Intelligenz können Social-Engineering-Angriffe heute so täuschend echt wirken, dass es immer schwieriger wird, zwischen echten und gefälschten Nachrichten zu unterscheiden.

Diese Form der Manipulation fällt unter den Begriff „Social Engineering“, der im Bereich der IT-Sicherheit für Angriffe steht, bei denen Menschen dazu gebracht werden, vertrauliche Informationen preiszugeben. Schwächen des Menschen werden dabei gezielt ausgenutzt, um Spionage oder Sabotage durchzuführen.

Social Engineering zeigt, dass Sicherheit nicht nur von Technik abhängt, sondern auch von den Menschen, die sie nutzen. Schulungen zu Datenschutz, sicheren Kennwörtern und der Erkennung von Phishing-Versuchen sind entscheidend, um die Schwachstelle Mensch zu minimieren.

Das Bundesamt für Sicherheit in der Informationstechnik hat einen Bericht zur IT-Sicherheit 2022 in Deutschland vorgelegt. Dieser macht deutlich, wie stark und in welcher Weise die Bedrohung in den vergangenen Jahren angestiegen ist.

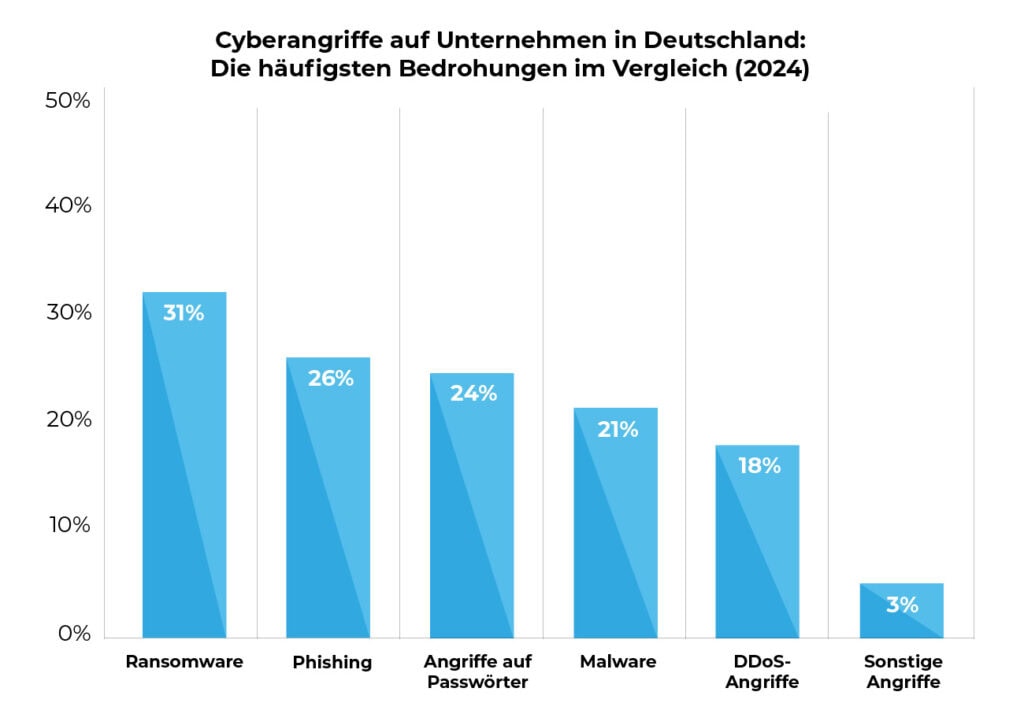

Als häufigste Sicherheitsrisiken für Unternehmen kamen dabei heraus:

Das bedeutet allerdings nicht, dass die anderen in diesem Beitrag genannten Gefahren vernachlässigt werden sollten. IT-Sicherheit sollte grundsätzlich zuverlässig und so breit wie möglich aufgestellt sein.

Zusätzlich sind Maßnahmen wie eine forensische IT-Analyse bei Sicherheitsvorfällen essenziell, um Schwachstellen aufzudecken und Angriffswege nachzuvollziehen. Auch vermeintlich kleinere Schwachstellen, etwa Programmfehler, sollten ernst genommen und schnell behoben werden, da sie potenziell schwerwiegende Sicherheitsprobleme auslösen können.

Im Falle eines Cyberangriffes sind nicht nur firmeninterne, sondern auch Kundendaten betroffen. Deshalb sind Unternehmen verpflichtet, geeignete technische und organisatorische Maßnahmen umzusetzen, um personenbezogene Daten und Geschäftsgeheimnisse wirksam zu schützen. IT-Sicherheit in Unternehmen ist daher nicht obligatorisch, sondern folgt mitunter branchenspezifischen rechtlichen Vorschriften.

Diese werden beispielsweise durch die EU-Datenschutzgrundverordnung und die IT-Sicherheitsgesetze 1.0 und 2.0 vorgegeben (Stand: Juni 2024). Besonders strikte Vorgaben der IT-Sicherheit müssen dabei Unternehmen der kritischen Infrastruktur einhalten. Dazu zählen unter anderem Kernkraftwerke, Krankenhäuser und Telekommunikationsunternehmen. Diese müssen mögliche Angriffe sogar zwingend an offizieller Stelle, nämlich beim Bundesamt für Sicherheit in der Informationstechnik (BSI), melden.

Dass es ein eigenes Bundesamt zu diesem Thema gibt, zeigt allerdings schon: Mit mangelnder IT-Sicherheit ist auch in der freien Marktwirtschaft nicht zu spaßen. Cyberkriminalität betrifft letztlich alle – von kleinen und mittleren Unternehmen (KMU) bis zum Großkonzern. Bei Verstößen gegen IT-Sicherheitsvorschriften drohen nicht nur Bußgelder, sondern auch erhebliche Reputationsschäden, weshalb ein proaktives Sicherheitsmanagement unerlässlich ist. Regelmäßige Schulungen und Sensibilisierung der Mitarbeiter können dabei helfen, menschliche Fehler als Sicherheitsrisiko zu minimieren und die Einhaltung gesetzlicher Vorgaben zu gewährleisten.

Jedes Unternehmen sollte ein Risikomanagement einrichten, um vorbereitet zu sein bei Cyber-Gefahren. Dieses Management beinhaltet die systematische Identifikation, Bewertung und Steuerung von Risiken. Folgende Schritte:

Auch ein IT-Sicherheitsaudit in Form einer Checkliste kann helfen, die Sicherheitslage des Unternehmens im Falle eines Cyberangriffs oder ähnlicher Bedrohungen zu prüfen. Es zeigt zahlreiche Schritte auf, um die Sicherheitsvorkehrungen zu verbessern und den aktuellen Stand zu dokumentieren. So sind Sie nach Abschluss der Maßnahmen sicher aufgestellt. Die Checkliste können Sie hier runterladen:

Ein Wort an dieser Stelle: Dieser Beitrag soll Ihnen helfen, die Wichtigkeit und den Umfang des Themas zu verstehen und stellt keine Rechtsberatung dar. Zu entsprechenden Fragen empfehlen wir Ihnen, einen IT-Sicherheitsmanager zu beauftragen oder sich auf der offiziellen Seite des BSI zu erkundigen.

Mit dem voranschreitenden digitalen Wandel wachsen auch potenzielle Gefahrenstellen, die Sie in Ihrer IT-Sicherheitsstrategie mitdenken müssen. Dabei spielt auch das veränderte Arbeitsverhalten eine Rolle, das sich vor allem seit der Corona-Pandemie entwickelt hat.

Immer mehr Menschen arbeiten remote. Ob im Homeoffice oder unterwegs aus dem Café – die Sicherheitsmaßnahmen müssen hier ebenso greifen wie vor Ort in Ihrem Unternehmen. Das ist allerdings oft nicht der Fall. Das Einwählen in öffentliche, mitunter nicht gesicherte Netzwerke stellt hier ein großes Problem dar.

Damit einhergehend sind die verschwimmenden Grenzen zwischen privater und geschäftlicher Nutzung von Geräten ein Problem für die IT-Sicherheit in Unternehmen. Firmeninterne Messenger auf einem privaten Smartphone zu installieren, stellt nach aktueller Rechtslage beispielsweise bereits einen Verstoß gegen die DSGVO dar. Grund dafür sind die Daten, die gar nicht erst außerhalb von firmeninternen Geräten und Anwendungen gespeichert werden dürfen.

Eine weitere steigende Gefahr geht vom wachsenden Internet of Things (IoT) aus. Smarte Geräte aller Art – ob Smart Home oder intelligente Anschaffungen im Büro – vergrößern die mögliche Angriffsfläche im Cyberraum.

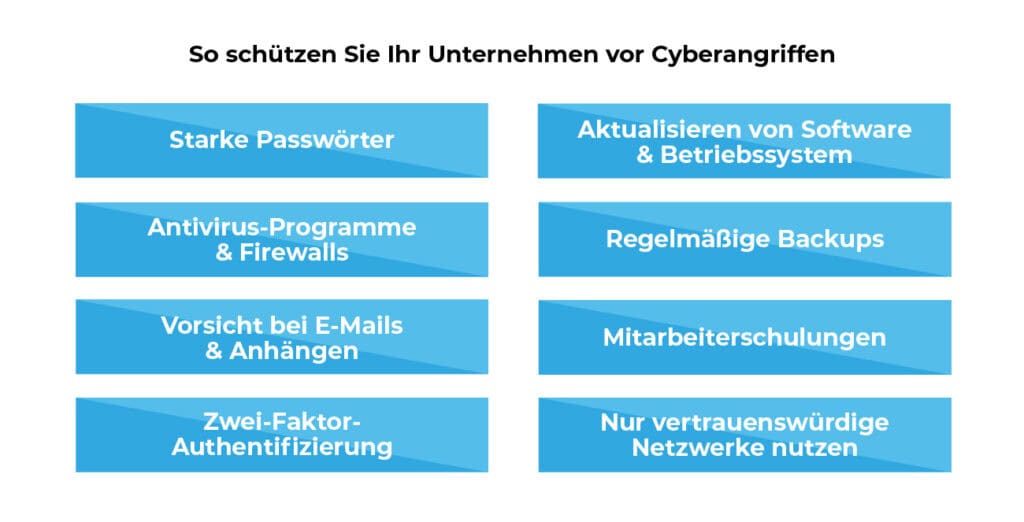

Es gibt Maßnahmen, die unverzichtbar sind und oft auch ohne IT-Spezialisten im Haus umgesetzt werden können. Grundlegend sind sie deshalb, weil sie die absolute Basis der IT-Sicherheit in Unternehmen – aber auch überall anders – bilden. Auch die Umsetzung dieser wird wieder vom BSI dringend empfohlen:

Auf gute Passwörter und Virenschutz sollten Sie sich keinesfalls ausruhen. Im privaten Umfeld mag das ausreichen, doch Ihre Daten sind zu wichtig (und die Richtlinien oft zu streng), als dass das ausreicht.

Vielmehr benötigen Sie ein ausführliches Sicherheitskonzept und IT-Fachpersonal, das dieses umsetzt. Denn IT-Sicherheit ist nichts, das einmal gemacht wird – sie muss dauerhaft angepasst werden, denn auch die Schädlinge entwickeln sich stetig weiter. Grundsätzlich sollte Ihr Vorgehen immer dauerhaft Planung, Umsetzung und Überwachung umfassen.

Erleichtert wird das durch ein sogenanntes Information Security Management System (ISMS). Dieses definiert Regeln und Vorgehensweisen, um die IT-Sicherheit in Unternehmen zu gewährleisten. Vor allem große Konzerne kommen um ein solches nicht drumherum, um Risiken und Probleme schnell ausfindig zu machen und beheben zu können. Wichtig: Ein solches System fällt in die Verantwortung der Geschäftsführung und verfolgt einen Top-down-Ansatz. Entscheidungen können demnach von fachlich kompetenten Mitarbeitern (etwa IT-Personal und DSGVO-Beauftragte) ausgeführt werden.

IEC-Standards

IEC 62443: international anerkannter Standard für Betreiber und Hersteller industrieller Automatisierungssysteme; Schutz vor Cyberangriffen durch klare Regeln und Anforderungen

IEC 15408: international anerkannter Standard für Sicherheitsbewertung von IT-Produkten; Sicherheitsziele durch ISO/IEC 15408-1:2009 (Richtlinien zur Bewertung)

Wichtig bei der IT-Sicherheit in Unternehmen ist, dass alle Mitarbeiter geschult sind. Das IT-Fachpersonal und die Geschäftsführung können die Umsetzung nicht allein stemmen. Alle Menschen mit Zugriff auf Unternehmensdaten müssen bestimmte Regeln befolgen, damit das Sicherheitskonzept aufgeht.

Dazu gehört beispielsweise der sorgsame Umgang mit Passwörtern, das Herunterladen von Updates und die Vermeidung von öffentlichen WLAN-Spots. Aber auch dass Ihre Mitarbeiter frühzeitig Sicherheitsrisiken erkennen, vermeiden und melden können, ist wichtig.

Vergessen Sie nicht, Risiken vorzubeugen, die Ihre Hardware direkt betreffen. Ob aus böser Absicht von außen oder durch ein Versehen – auch Computer, Server und Festplatten im physischen Sinne können zum Angriffsziel werden. Denken Sie diesen Fakt bei Ihrem IT-Sicherheitskonzept mit.

Ihre Server, Ihr Rechenzentrum und Laptops nach Nutzung ab- bzw. wegzuschließen, kann eine mögliche Maßnahme sein. Um Datenverlust vorzubeugen, sollten grundsätzlich Back-ups erstellt und auf externen Festplatten oder in RAID-Systemen (Redundant Array of Independent Discs) gespeichert werden.

Darüber hinaus sollten Sie bei der Wahl Ihrer Hardware genau auf die angegebenen Sicherheitsfaktoren achten. Serverracks erhalten Sie beispielsweise mit einer feuerfesten Bauweise. Grundsätzlich lohnt es sich aber, auf hochwertige Komponenten wie Switches, Transceiver oder Netzwerkserver zurückzugreifen. Interessieren Sie sich für nachhaltige, gebrauchte Produkte, kaufen Sie diese nicht von privat, sondern aus seriöser Quelle.

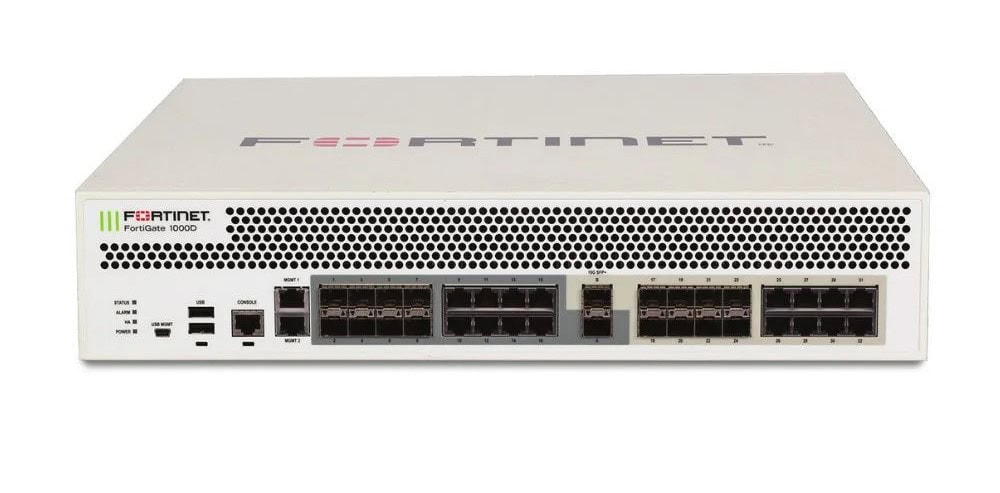

Grundsätzlich sollten alle Geräte in Ihrem Unternehmen durch Virenschutzprogramme und Firewalls vor Malware und Viren geschützt werden. Wir bieten eine Vielzahl ausgezeichneter Firewalls von namhaften Marken wie SonicWall oder Juniper.

Es gibt keine einheitliche Methode, um den Sicherheitsgrad Ihres IT-Konzepts zu messen. Stattdessen haben Sie die Möglichkeit, das beste Vorgehen für Sie zu wählen. Möglich sind dabei beispielsweise diese:

White Hat Hacker, Ethical Hacker oder auch Penetrationstester (Pen-Tester) haben es sich zur Aufgabe gemacht, Schwachstellen zu finden. Dafür versetzen sie sich in ihre kriminellen Kollegen und simulieren einen Angriff auf Ihre IT-Infrastruktur. Im Falle einer Lücke kann diese frühzeitig geschlossen werden.

Hilfreich ist auch die Schnelligkeit und Fähigkeit zu messen, in der Ihr Unternehmen auf Angriffe reagiert. Die Einschätzung von Reaktionszeiten und der Dauer bis zur Wiederherstellung der Daten hilft, die Sicherheitslage einzuschätzen.

Mittels Sicherheitsaudits überprüfen Sie Ihre IT-Sicherheitsmaßnahmen regelmäßig und bewerten mögliche Schwachstellen.

Festgelegte Sicherheitsmetriken helfen bei der gezielten Einschätzung. Hierbei können Sie beispielsweise die Anzahl an Vorfällen, die durchschnittliche Behebungszeit oder Erfolgsrate von Sicherheitsaudits erfassen.

Das BSI bietet zudem eine Checkliste für den Ernstfall, falls Sie Opfer eines Cyberangriffs werden.

Cybersicherheit beginnt mit einer gut geplanten und zuverlässigen IT-Infrastruktur. Sie hilft dabei, eine dichte Architektur für den Informationsfluss zu erstellen, aber auch Probleme schnell eingrenzen zu können.

IT-Sicherheit in Unternehmen bedeutet aber noch mehr als das. Auf keinen Fall sollten Sie beim Aufbau eines entsprechenden Konzepts, Soft- und Hardware oder den Personalkosten beim IT-Personal sparen. Alles sorgt dafür, dass personenbezogene Daten zu Ihren Projekten, Mitarbeitern und Kunden vor Angriffen geschützt sind.

Mit Einhaltung der BSI-Standards, darunter BSI-Standard 200-1, 200-2, 200-3, 200-4 und 100-4, zur IT-Sicherheit haben Sie außerdem die Möglichkeit, eine ISO 27001 Zertifizierung zu erhalten. Diese wird ausschließlich durch vom Bundesamt für Sicherheit in der Informationstechnik zertifizierte Prüfer vergeben werden und sind weltweit anerkannt. Der Nachweis über die Einhaltung der Normen gibt nicht nur Ihnen Sicherheit, sondern auch potenziellen Kunden.

Wir bieten sichere Firewalls, Server, Switches und Transceiver für Ihr Unternehmen an, um umfassenden Schutz im IT-Bereich zu gewährleisten. Zu unseren namhaften Marken gehören SonicWall für Firewalls, Cisco und Juniper für Switches sowie HPE Aruba für Server. Möchten Sie ein Projekt bei uns anfragen? Nutzen Sie gerne unser Anfrageformular!

Eine Firewall ist nicht dasselbe wie ein Virenschutz, beide sind unterschiedliche Sicherheitstechnologien mit eigenen Aufgaben. Während eine Firewall das Netzwerk überwacht und unerwünschte Zugriffe blockiert, erkennt und entfernt ein Virenschutzprogramm die schädliche Software. Die Firewall fungiert als Barriere zwischen dem internen Netzwerk und der Außenwelt (Internet). Sie schützt vor unbefugten Netzwerkzugriffen wie Hacker oder Viren. Ein Virenschutzprogramm hingegen ist eine Software, die Dateien, Programme und besuchte Websites auf bedrohte Anzeichen scannt, blockiert und bei Bedarf auch entfernt (falls eine Bedrohung erkannt wurde). Dadurch schützt es vor Malware, Viren, Würmern, Trojanern und Ransomware. Optimal ist eine Kombination aus Firewall und Virenschutz, um ein umfassendes Sicherheitsniveau zu gewährleisten.

Unter Zero Trust versteht man ein Sicherheitskonzept, bei dem weder internen noch externen Netzwerkzugriffen automatisch vertraut wird. Stattdessen wird jeder Zugriff erst als potenziell gefährlich eingestuft und anschließend geprüft und verifiziert. Ziel ist es, die Sicherheit eines Unternehmens kontinuierlich zu verbessern. Dabei erhält jeder Benutzer oder jedes Gerät nur die Rechte, die für die jeweilige Aufgabe notwendig sind. Somit kombiniert eine Zero Trust Security Identitäts- und Zugriffsmanagement, Netzwerksegmentierung, kontinuierliche Überwachung und verschiedene Sicherheitslösungen:

Zusätzlich sollten Technologien wie Zero Trust Network Access (ortsunabhängiger, sicherer Zugriff auf Ressourcen), Software Defined Perimeter (dynamische Firewall für Zugriff auf Ressourcen) und Next-Generation Firewalls (erweiterte Sicherheitsfunktionen) eingesetzt werden.

Das BSI (Bundesamt für Sicherheit in der Informationstechnik) bietet Empfehlungen, Richtlinien, Zertifizierungen und Unterstützung zur Verbesserung der IT-Sicherheit. Es ist die zentrale deutsche Cyber-Sicherheitsbehörde sowie Zertifizierungsstelle für IT-Produkte und Dienstleistungen. Zudem stellt das BSI praxisorientierte Mindeststandards (z. B. BSI-Standard IT Grundschutz) bereit. Es gibt auch Handlungsempfehlungen für Management der Informationssicherheit (ISMS). Dazu gehören unter anderem Mitarbeiterschulungen in Security Awareness, sichere Passwortverwendung, regelmäßige Aktualisierungen von Software- und Betriebssystemen sowie Backups wichtiger Daten.

Unter ISMS (Information Security Management System) versteht man einen systematischen Ansatz, um sensible Daten und Informationen gezielt vor Cyber-Risiken zu schützen. Dadurch wird die Sicherheit eines Unternehmens besser strukturiert. Schwachstellen können identifiziert, behoben und durch geeignete Maßnahmen dauerhaft reduziert werden. Zudem unterstützt ein ISMS die Einhaltung von Datenschutzbestimmungen wie der DSGVO oder anderen regulatorischen Anforderungen. Nachgewiesen wird ein ISMS durch eine Zertifizierung nach ISO 27001. Ein ISMS umfasst IT, Organisation, Personal und physische Sicherheit in Form von Richtlinien, Verfahren und Technologien. Ziel ist es, die Vertraulichkeit, Integrität und Verfügbarkeit von Daten zu gewährleisten.

Unter einem Penetrationstest versteht man einen simulierten Cyberangriff auf ein eigenes System, Netzwerk oder eine Anwendung, um Schwachstellen oder Sicherheitslücken zu identifizieren und zu beheben. Dadurch wird getestet, ob das System ausreichend vor einem echten Angreifer oder Hacker geschützt ist. Dabei werden verschiedene Techniken und Methoden eingesetzt (ähnlich wie bei einem echten Hackerangriff), um die Sicherheit auf verschiedenen Ebenen zu testen. Ein Test zeigt, wie das System oder die Anwendung auf Angriffe reagiert und deckt versteckte Sicherheitslücken auf, die anschließend behoben werden können.

Unternehmen können ihre IT-Sicherheit messen und bewerten, indem sie folgende Schritte durchführen:

Um eine ISO 27001 Zertifizierung zu erhalten, müssen Unternehmen ein Informationssicherheitsmanagementsystem (ISMS) gemäß den Anforderungen der ISO 27001 aufbauen und diese im Unternehmen implementieren. Zusätzlich dazu müssen interne Prüfungen durchgeführt werden, worauf eine Zertifizierungsuntersuchung des Unternehmens durch eine akkreditierte Stelle folgt.

Unternehmen müssen verschiedene rechtliche Vorschriften in Bezug auf IT-Sicherheit beachten, darunter:

Die häufigsten Sicherheitsrisiken für Unternehmen sind Malware, Phishing-Angriffe, Software-Schwachstellen, menschliches Fehlverhalten und unsichere Konfigurationen von Systemen.

Die wichtigsten Schritte zur Implementierung eines IT-Sicherheitskonzepts in einem Unternehmen sind: